TALLINN – Il 27 aprile 2007 alle 3:40 del mattino, Andrus Ansip, Primo ministro dell’Estonia, butta giù dal letto i suoi ministri per trasferire immediatamente una statua di bronzo da un trafficato incrocio nel centro della capitale a un più morigerato cimitero militare.

Più tardi quella notte fu ribattezzata ‘Bronze Night’, culmine dei peggiori disordini che il piccolo Stato baltico abbia mai visto dalla sua indipendenza nel 1991.

Negli ultimi anni il memoriale sovietico della seconda guerra mondiale era diventato un punto focale di tensioni tra i movimenti nazionalisti e i movimenti pro-Cremlino della minoranza etnica russa. La decisione di rimuoverlo arrivò dopo mesi di discussioni pubbliche, la votazione di un War Graves Protection Act e l’approvazione definitiva della legge sulle strutture proibite che avrebbe portato al bando dei monumenti celebrativi dell’URSS.

Al termine dei violenti scontri e dei saccheggi iniziati il 26 aprile, il bollettino registrò una vittima, 170 feriti e oltre mille arresti. Tuttavia, l’episodio fu solo l’innesco di un più ampio attacco alle istituzioni dell’Estonia: 22 giorni di un offensiva informatica senza precedenti ad uno Stato europeo.

Persistenti attacchi DDoS (Distrubuted Denial of Service) causarono il collasso dei servizi governativi, del sistema bancario, dei mezzi di comunicazione e di società private. Un duro colpo ad un Paese già altamente interconnesso e noto per il suo approccio pionieristico all’e-government.

Gli esperti conclusero che l’operazione, seppur difficile da comprovare, fu plausibilmente opera delle autorità russe, in linea con i fatti disponibili.

In quella primavera fu chiaro che la militarizzazione del cyberspazio sarebbe divenuto uno strumento per cambiare radicalmente il concetto di sicurezza, specie per i governi impossibilitati ad aggredire a viso aperto la controparte in conflitto.

La Russia, più di ogni altra potenza leader, è quella che regolarmente ha lanciato attacchi informatici contro altri Stati, come durante la campagna elettore americana del 2016, ma la lista è ben più lunga e fitta di abili operazioni mirate a sostenere e/o sostituire le tecniche convenzionali di aggressione. In particolar modo per ristabilire quella che il Cremlino definisce zona di influenza.

L’Estonia, dopo averlo imparato a proprie spese, ha dato una svolta alla sicurezza informatica agendo da volano per Paesi dal maggior peso specifico.

Dallo scoppio del conflitto in Ucraina, l’Estonia è capofila negli aiuti finanziari in rapporto al suo PIL. Il piccolo stato di 1 milione di abitanti sta dando un aiuto vitale alla protezione delle infrastrutture critiche ucraine, condividendo informazioni e supportando la difesa del cyberspazio.

La RIA (Information System Authority), braccio e mente dell’e-government e della cyber security estone, ha raddoppiato il suo personale e dirottato il 50% della spesa complessiva per la tecnologia nella sicurezza informatica con l’obiettivo di aumentarla ulteriormente nei prossimi anni.

Dallo scorso marzo l’Estonia sta guidando il progetto “EU Support to Strengthen Cyber Security in Ukraine”, concentrandosi principalmente sulle aree che influenzano la fornitura di servizi pubblici online e offline.

Il team, che si divide tra Estonia e Ucraina, è guidato dall’EGA (e-Governance Academy) con un budget di 10,7 milioni finanziato dall’Ue fino al febbraio 2023, ma la partnership va ormai avanti da anni, prima con l’EGOV4UKRAINE e poi con l’EU4DigitalUA. Programmi che sostengono la trasformazione digitale e l’armonizzazione con il mercato unico digitale dell’Ue.

In passato gli Stati baltici sono stati i più scettici e, a ben vedere, i più realistici riguardo ad una possibile integrazione della Russia in Europa. Le loro relazioni si sono fatte ancor più gelide dopo l’adesione all’Ue, divenendo critici espliciti del livello di democrazia e diritti garantiti dal Cremlino, e sostenitori attivi dei nuovi vicini dell’Ue, vedi l’Ucraina e la Georgia.

Proprio Tbilisi nel 2008, un anno dopo l’attacco informatico all’Estonia, fu oggetto di un’aggressione cibernetica in concomitanza del conflitto armato che la vedeva contrapposta alle repubbliche separatiste dell’Ossezia del Sud e dell’Abcasia appoggiate dalla Russia.

Quella che viene ricordata come la Guerra dei cinque giorni è considerata il primo caso di offensiva militare supportata da operazioni cibernetiche e campagne di disinformazione su internet. Anche in questo caso attacchi DDoS, reindirizzamento del traffico internet e opere di defacement presero di mira siti governativi, società di media, comunicazioni e trasporti. La pagina web della Banca nazionale georgiana fu deturpata con le immagini dei dittatori del XX secolo affiancate al presidente georgiano.

Secondo i ricercatori dietro gli attacchi ci fu un gruppo di hacker, con sede a San Pietroburgo, noto come RBN (Russian Business Network) associato ad attività criminali nel web quali furto d’identità, pedopornografia, malware, phishing e spam, e il governo georgiano ha più volte accusato la Russia di essere coinvolta direttamente.

Per l’Estonia fu l’occasione per testare le nuove politiche di sicurezza informatica elaborate nel corso del 2008. Un team di specialisti del CERT-EE, il dipartimento RIA responsabile degli incidenti informatici, fu inviato a Tbilisi per supportare i locali.

L’obiettivo degli esperti estoni è partito dall’assunto scontato, ma quanto mai fondamentale: creare ordine dal caos.

D’altra parte diffondere confusione è uno strumento ampiamente collaudato nelle operazioni militari convenzionali. Gli alleati lo fecero nel ’44 con l’operazione Fortitude, una serie di attività di intelligence volte a depistare i nazisti prima e durante lo sbarco in Normandia e i russi lo hanno fatto bloccando le comunicazioni satellitari di Viasat, prima che le truppe di terra invadessero l’Ucraina il 24 febbraio.

Secondo il Microsoft Digital Defence Report 2022, i cyber attacchi nation-state sono passati dal 20% al 40%. A pesare è la guerra d’Ucraina, con il 90% degli attacchi provenienti dalla Russia che hanno colpito paesi membri della NATO. La necessità di ricerca, cooperazione e condivisione delle informazioni tra i partner è notevolmente aumentata.

Oltre all’esigenza di mantenere una forte componente di forze militari sul territorio e di deterrenza atomica, negli ultimi anni l’Alleanza Atlantica si è addentrata nei territori inesplorati del cyberspazio, nel tentativo di far convergere le varie conoscenze di cybersecurity, ancora prerogativa degli Stati nazionali.

Su questi presupposti nel 2008 a Tallinn nasce il CCDCOE (Cooperative Cyber Defence Centre of Excellence).

L'Estonia propose l'istituzione di un centro di cybersecurity già al momento della sua entrata nell’Alleanza Atlantica (2004).

Gli eventi evidenziarono la necessità di promuovere una cooperazione e offrire un approccio interdisciplinare. Il CCDCOE è composto da Paesi membri del Patto Atlantico e Paesi che partecipano come contributori. Dopo l’accreditamento dalla NATO e lo status di organizzazione militare, si è guadagnato il riconoscimento nella comunità informatica internazionale.

Dal 2013 viene realizzato il Manuale di Tallinn: un’iniziativa di ricerca giuridicamente non vincolante e aggiornata ciclicamente da accademici di diritto internazionale. Lo scopo è di produrre un lavoro politicamente neutrale, con prospettive nazionali diverse e obiettive del diritto, applicate al contesto informatico.

Ogni anno nella capitale estone, il Centro organizza Locked Shields. È considerata la più grande e complessa esercitazione internazionale di difesa informatica, in cui nazioni membri e partner del CCDCOE si affrontano su scenari realistici e simulazioni della complessità di un incidente informatico con attacchi a reti civili e militari. Una tre giorni che prende in esame anche il processo decisionale, legale e comunicativo in tempi ristretti.

Quest’anno il team della Finlandia si è aggiudicato la competizione, seguito dalle squadre congiunte di Lituania-Polonia ed Estonia-Georgia. Hanno superando lo scenario di un’offensiva informatica a infrastrutture critiche, con annessi disordini e proteste pubbliche in un fittizio Stato insulare situato nell’Oceano Atlantico.

A dicembre Tallinn, attraverso il suo CR14 (Estonian Cyber Security Exercise and Training Centre), ha ospitato anche la Cyber Coalition NATO, altro esercizio di simulazione dove per la prima volta l’ACT (Allied Command Transformation) ha promosso l’uso dell’Intelligenza artificiale per proteggere infrastrutture critiche.

L’azione combinata di interventi militari sul campo e di attacchi nel cyberspazio si è concretizzata con il conflitto in Georgia, per poi ripetersi nel febbraio 2014 durante l’invasione russa della Crimea (con il tracciamento delle unità ucraine da parte di malware). Di nuovo, nel marzo dello stesso anno con il collasso dei sistemi di comunicazione nel Donbass (durante l’occupazione dei palazzi governativi), fino alle odierne rappresaglie alle infrastrutture dell’Ucraina.

Ma gli ultimi anni hanno evidenziato che il dispiegamento di attacchi informatici è altresì utilizzato come parte di una strategia globale di interruzione. Per degradare le capacità di nazioni ostili senza provocare ritorsioni dirette, infiltrandosi nella politica e minando la fiducia nelle istituzioni.

Ha colpito organi sportivi come la Confederazione sportiva svedese, la WADA, la FIFA e l’Agenzia antidoping degli Stati Uniti. Testate giornalistiche come nel caso Gostwriter in Polonia, Lituania e Lettonia, fino ai più recenti episodi in Repubblica Ceca a danno della pubblica amministrazione e in Finlandia ai siti web governativi.

È il 2017 l’anno in cui si è sviluppata la più grande offensiva a infrastrutture vitali e civili in tempo di pace, con due attacchi a distanza di un mese l’uno dall’altro.

Prima il ransomware Wannacry danneggiò istituzioni e società in 150 paesi, con i maggiori danni al servizio sanitario britannico, alla casa automobilistica Renault e alla società di telecomunicazioni spagnola Telefonica.

Poi il malware NotPetya che, attraverso software di contabilità, contagiò il 10% dei computer dell’Ucraina per poi diffondersi in occidente attraverso i device di clienti e fornitori. La compagnia di spedizioni statunitense FedEx e la Maersk, attiva principalmente nel trasporto marittimo, stimarono perdite per 300 milioni di dollari.

A quel punto la Presidenza del Consiglio dell’Ue affidata all’Estonia, concordò a livello ministeriale che una parte dei fondi Ue destinati alle attività esterne doveva essere investita nella protezione di infrastrutture critiche dei paesi partner. In accordo con la Commissione europea e il Parlamento europeo, si stabilì la creazione di un centro specializzato in cybersecurity e cybercrime: nel 2019, dopo una gara vinta dalla RIA estone, il progetto si è concretizzato con la nascita dell’EU CyberNet, con sede a Tallinn.

Le pressioni di Russia e Cina nel campo tecnologico sollecitano Europa e NATO-USA ad aggiornare le proprie difese e a farlo nel minor tempo possibile. L’Europa in particolare continua ad essere indietro sia in campo civile che militare.

Mentre il discorso pubblico si è soffermato più volte sul ricorso all’articolo 5 del Patto Atlantico, che prevede la difesa di un partner sotto attacco, gli Stati Uniti stanno spingendo sul rispetto dell’articolo 3, ovvero sviluppare e mantenere le capacità individuali e collettive di resistenza.

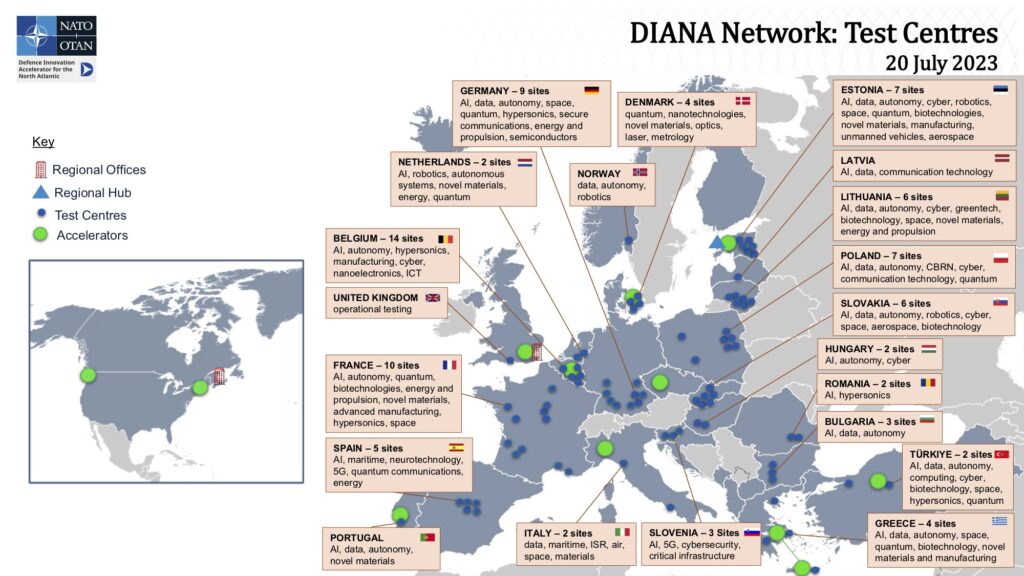

Su questa linea, dopo il cambio politico alla Casa Bianca, la NATO ha dato il via al DIANA (Defence Innovation Accelerator for the North Atlantic), un programma che testerà le principali tecnologie classificate come priorità: dall’intelligenza artificiale all’elaborazione dei big data, dalla biotecnologia alle tecnologie quantistiche, ipersoniche e spaziali.

Un progetto ambizioso nato nell’autunno del 2021 che avrà 63 centri specializzati per i test, 9 acceleratori di start-up sparsi tra i Paesi alleati (in Italia il Centro italiano per le ricerche aerospaziali di Capua e il Centro Marina militare di La Spezia saranno usati per i test, mentre le Officine grandi riparazioni di Torino agiranno da acceleratore) e 2 quartier generale: uno oltre oceano in Canada e uno in Europa a Londra in partnership con Tallinn.

“L'Estonia è stata il partner naturale per il Regno Unito, data la sua leadership internazionale in materia di cyber, autonomia e intelligenza artificiale e la nostra stretta collaborazione. Si è forgiata attraverso la Enhanced Forward Presence”. Ben Wallace, Segretario alla difesa del Regno Unito

L’impegno dei governi ha portato alla creazione di un fondo pari a 1 miliardo di euro in 15 anni e ad aprile partirà il primo bando aperto alle start-up.

Quello che è già partito invece, è il lavoro del DIANA al Science and Business Park Tehnopol di Tallinn e al Tartu Science Park. Incubatori estoni che, insieme al cyber range CR14 e all’Accademia militare estone, mettono di nuovo al centro il peso di un piccolo Stato, libero da poco più di trent’anni, ma precursore di un ambiente significativo del nostro presente e futuro.